La fisica quantistica rappresenta il terreno sul quale si giocherà la battaglia del futuro. Chi riuscirà per primo a dominarne il potenziale avrà probabilmente il controllo dell’informazione e della sicurezza digitale. Intorno a questo tema ruotano miliardi di euro e alcune delle menti più brillanti del mondo vi stanno lavorando. Tutto il pianeta osserva ogni piccolo passo in avanti, e uno importante è stato compiuto recentemente da un gruppo di ricercatori dell’Arizona State University.

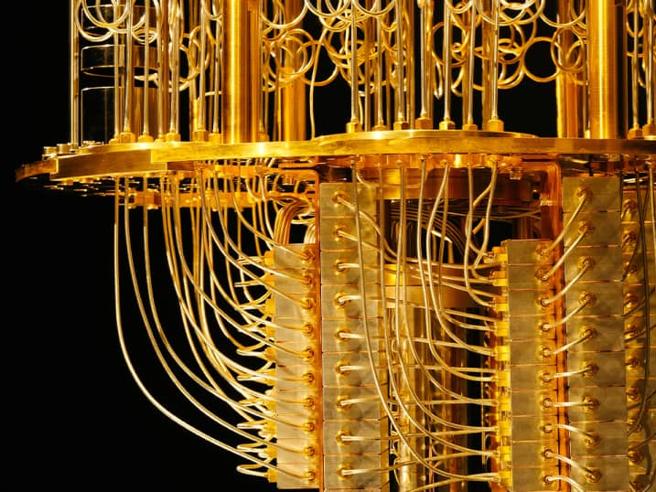

Il team ha utilizzato una versione modificata dell’algoritmo di Shor, riuscendo ad applicarlo con successo per ricavare la chiave crittografica di un sistema a curve ellittiche a 5 bit, sfruttando un computer quantistico IBM dotato del processore Heron da 133 qubit.

Come funziona il sistema a curve ellittiche

L’obiettivo dei ricercatori era trovare la chiave privata di un sistema di crittografia basato sulle curve ellittiche, un metodo matematico largamente utilizzato per proteggere dati sensibili come transazioni bancarie, comunicazioni riservate o firme digitali. Questo tipo di crittografia si basa su una coppia di chiavi: una chiave pubblica, visibile a tutti, e una chiave privata, conosciuta solo dal proprietario. Chiunque può usare la chiave pubblica per cifrare un messaggio, ma solo chi possiede la chiave privata può decifrarlo, garantendo così la riservatezza delle informazioni. Al contrario, se un messaggio è firmato con la chiave privata, può essere verificato da chiunque tramite la chiave pubblica, assicurando l’autenticità del mittente. Il vantaggio di questo sistema è che, grazie alla matematica delle curve ellittiche, garantisce lo stesso livello di sicurezza di altri sistemi crittografici ma con chiavi più corte, rendendolo più efficiente, soprattutto per i dispositivi mobili.

L’importanza del risultato

Per il loro studio i ricercatori hanno utilizzato un computer quantistico IBM Heron da 133 qubit per violare un sistema di crittografia a curve ellittiche con una chiave da 5 bit, un esempio volutamente semplificato utilizzato solo per fini sperimentali. Il risultato è importante per due motivi. Innanzitutto dimostra che l’algoritmo di Shor può funzionare anche su computer quantistici reali appartenenti alla categoria dei cosiddetti NISQ (Noisy Intermediate-Scale Quantum), dispositivi ancora imperfetti e soggetti a errori ma già in grado di eseguire operazioni quantistiche complesse. Inoltre, l’algoritmo è stato eseguito su un circuito molto profondo, composto da ben 67.000 strati di operazioni quantistiche. Questo rappresenta un traguardo tecnico significativo. I computer quantistici attuali, infatti sono estremamente sensibili al rumore e agli errori, e riuscire a gestire un circuito così complesso senza compromettere il risultato è un passo avanti importante.

E’ solo un inizio

Naturalmente, i risultati possono apparire modesti. Le curve ellittiche oggi in uso impiegano chiavi da 200 o 300 bit, mentre in questo esperimento la chiave era di soli 5 bit. Questo significa che l’attacco non rappresenta una minaccia immediata per i sistemi crittografici attuali. Tuttavia, il valore di questo esperimento non risiede nella forza del sistema crittografico violato, ma nel principio dimostrato: anche con le limitazioni dei computer quantistici attuali, è possibile eseguire attacchi teoricamente devastanti come quelli basati sull’algoritmo di Shor. Si tratta di un primo, concreto passo verso un futuro in cui la crittografia tradizionale potrebbe non essere più sicura. Il conto alla rovescia è iniziato, e ogni nuovo passo rende più urgente la transizione verso standard di sicurezza più resistenti.